‘제로트러스트 가이드라인 1.0’ 발표후 사용자도 보안업계도 제로트러스트 관심 뜨거워

[인터뷰] 한국인터넷진흥원 미래정책연구실 정책대응팀 최영준 팀장

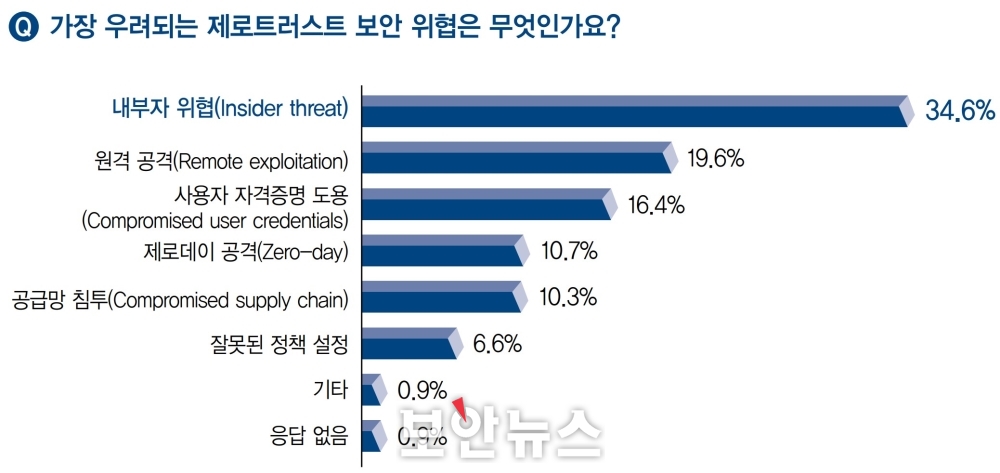

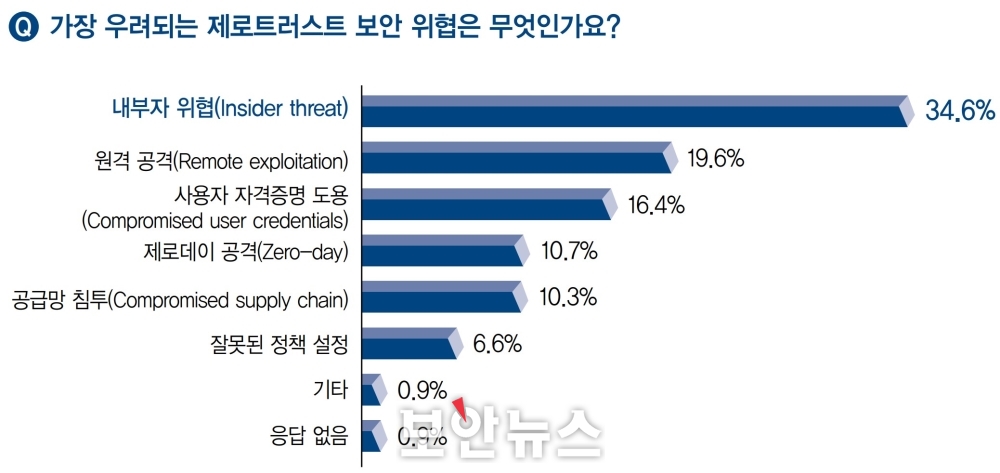

[설문조사] ‘가장 우려되는 제로트러스트 보안 위협’, 내부자 위협, 원격 공격, 공급망 침투

제로트러스트 대표 솔루션 분석 : 퀘스트소프트웨어, 프렌트리, SGA솔루션즈, 소프트캠프, 리얼시큐, 모니터랩, 이테크시스템, 퓨쳐시스템

[보안뉴스 김경애 기자] “놓치지 않을 거예요.” 광고 카피만큼이나 보안 분야에서도 이 문구가 떠오르는 용어가 있다. 보안의 새로운 패러다임 ‘제로트러스트(Zero-Trust)’다. 제로트러스트는 ‘절대 신뢰하지 말고, 항상 검증하라(Never Trust, Always Verify)’를 주문하며, 보안의 센세이션을 불러일으키고 있다.

[이미지 = gettyimagesbank]]

제로트러스트 개념

2010년 등장한 제로트러스트는 포레스터리서치(Forrester Research)의 수석 애널리스트인 존 킨더백(John Kindervag)이 용어 및 개념을 소개했다. 기존 경계 기반 보안 모델의 한계를 보완하기 위해 탈경계화 등 네트워크 관점에서 적용한 보안 철학이다.

미국은 연방정부의 인사관리처(US Office of Personnel Management, OPM) 약 2,150만명의 전·현직 직원과 가족의 개인정보가 2014년부터 2015년까지 두 차례에 걸쳐 유출된 바 있다. 이후 2021년 5월, 미국의 바이든 행정부는 국가 사이버 보안 기능 강화를 위해 ‘국가 사이버 보안 개선을 위한 행정명령(Executive Order 14028-Improving the Nation’s Cybersecurity)’을 내리고, 연방정부는 보안 강화와 사이버 보안의 현대화를 위해 제로트러스트 아키텍처를 도입했다.

우리나라는 과학기술정보통신부가 새로운 디지털 환경의 정보보안을 위해 국가 차원에서 제로트러스트 도입을 추진해 지난 6월 ‘제로트러스트 가이드라인 1.0’을 발표했다. 이렇게 미국, 일본, 영국, 한국 등 세계 각국의 정부와 기업은 제로트러스트 기반의 보안 체계를 앞다퉈 도입하고 있다.

제로트러스트 기술 동향

제로트러스트는 ‘절대 신뢰하지 말고, 항상 검증하라’는 철학에 따라 전통적인 경계 기반의 보안(Perimeter Security)을 대체하는 것을 목표로 하고 있다. 보안업계 역시 제로트러스트에 기반한 보안 솔루션을 내놓고 있다.

퀘스트소프트웨어는 C/S, 웹과 같은 새로운 접근 형태, SaaS와 같은 새로운 서비스 형태에 대한 관리자 접근통제·감사 전용 솔루션 Safeguard를, 프렌트리는 국내 기술력으로 개발한 제로트러스트 관점의 SW 공급망 보안 솔루션 XSCAN을, SGA솔루션즈는 제로트러스트 아키텍처의 기초 프레임워크이자 플랫폼 SGA ZTA를 선보이고 있다.

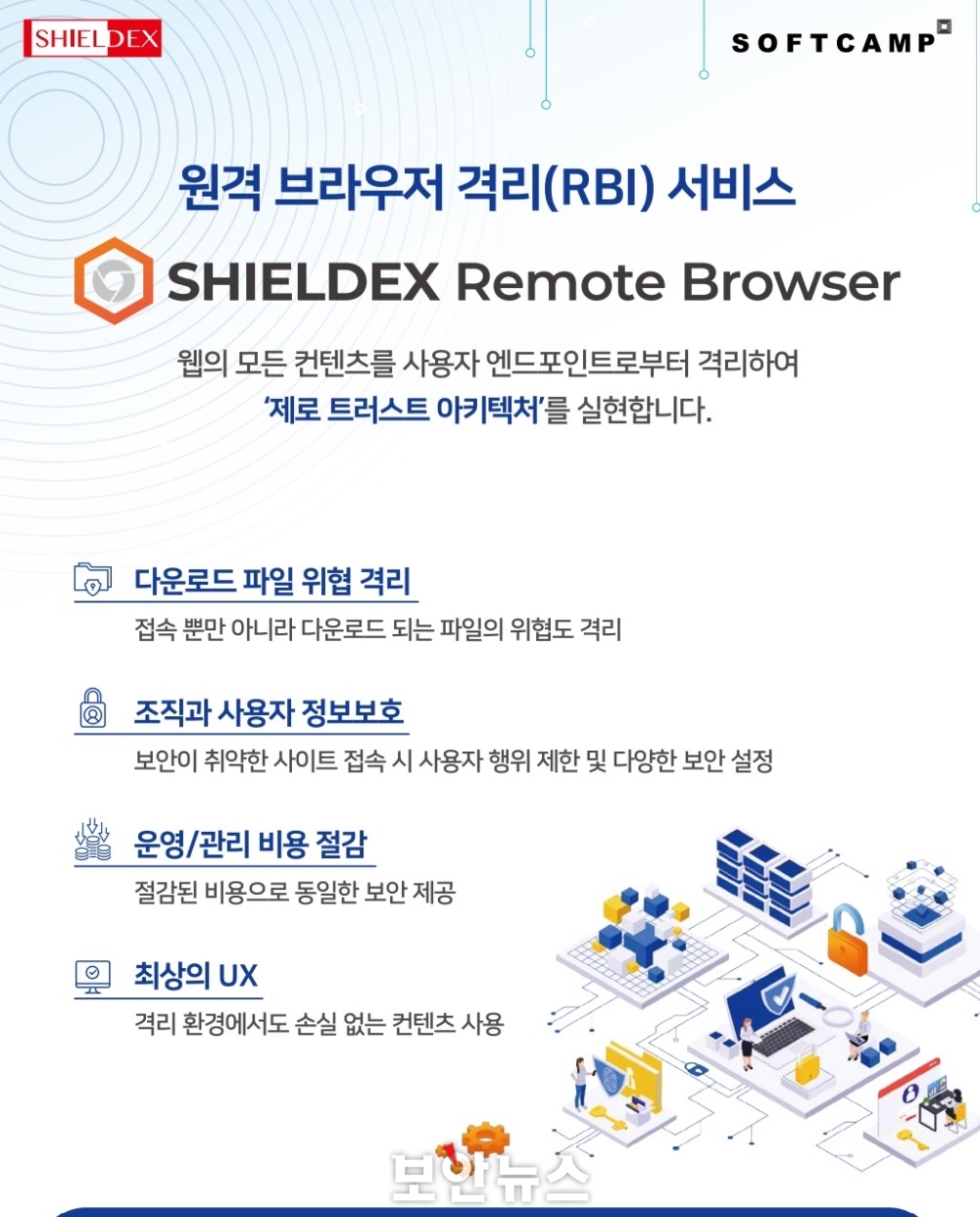

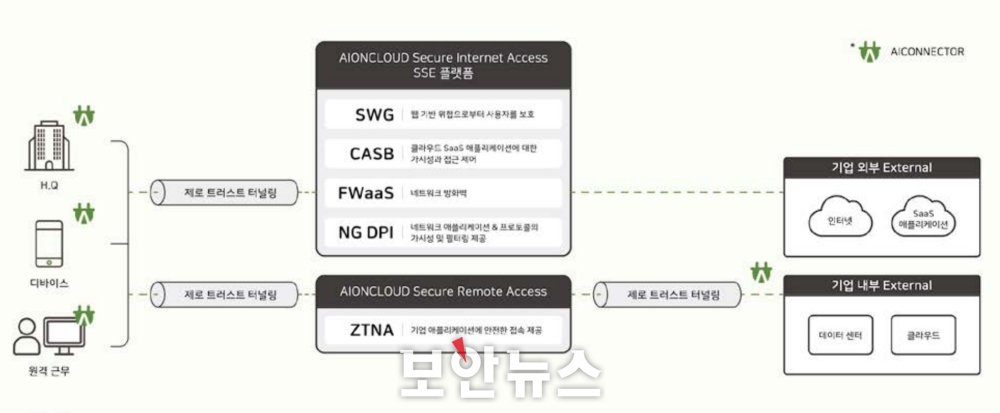

소프트캠프는 제로트러스트 개념을 적용한 SSE(Security Service Edge) 기반의 원격 보안 접속 서비스 SHIELDGate를, 리얼시큐는 제로트러스트를 기반으로 이메일을 역추적하고 발신자를 검증하는 사칭메일관리시스템 리얼메일을, 모니터랩은 제로트러스트 원칙을 구현한 SSE와 ZTNA 기반의 통합 보안 솔루션 SIA, SRA를 출시했다.

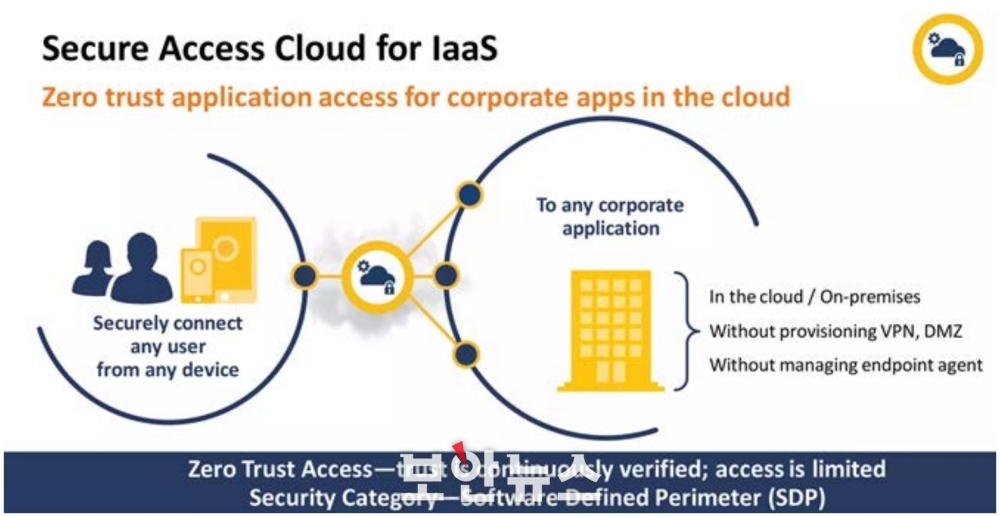

이테크시스템은 제로트러스트 보안 시장에서 보안 기능을 강화한 시만텍(Symantec)의 SAC(Secure Access Control) 제품을 선보이고 있고, 퓨쳐시스템은 사용자 신원을 중심으로 네트워크 및 애플리케이션 액세스 관리와 무단 접근을 방지하는 제로트러스트 방화벽 WeGuardia™ITUz를 출시했다.

=====================================================================

[인터뷰] 한국인터넷진흥원 미래정책연구실 정책대응팀 최영준 팀장

“제로트러스트 가이드라인 1.0, 미국 NIST 등 기본철학에 국내 적합한 핵심요소 도출”

“다양한 검증 시나리오 기반으로 제로트러스트 도입 전후 보안 효과성 검증할 것”

지난 6월 발표된 ‘제로트러스트 가이드라인 1.0’은 미국 NIST 문서 등을 참고해 기본 철학과 국내 환경에 적합한 제로트러스트 핵심요소를 넣었다. 본지는 한국인터넷진흥원 미래정책연구실 정책대응팀 최영준 팀장과의 인터뷰를 통해 ‘제로트러스트 가이드라인 1.0’ 주요 내용과 발간 계기, 제로트러스트와 관련한 국내 사이버 보안 위협 현황 등에 대해 들어봤다.

‘제로트러스트 가이드라인 1.0’ 발간 배경과 가이드라인 소개를 부탁드립니다

2022년 10월 산·학·연·관 전문가들이 참여하는 ‘한국제로트러스트포럼’을 구성하고, 국내외 기술 동향 분석, 토론회 등을 통해 국내 정부·공공기관 및 기업 관계자가 제로트러스트 아키텍처의 개념을 빠르고 쉽게 이해하고, 국내 정보통신 환경에 적합한 제로트러스트 보안 체계 도입 지원을 위해 ‘제로트러스트 가이드라인 1.0’을 발간하게 되었습니다.

제로트러스트 가이드라인은 요약본과 전체본으로 구성되어 있는데요. 요약본은 의사 결정 과정에 포함된 정책 결정자, 기업 경영진 및 임직원 등 일반인부터 전문가까지 폭넓은 대상으로 하여 제로트러스트 이해와 인식 제고를 위해 작성되었어요. 전체본은 보안 전략 수립 책임자, 실무자에게 제로트러스트 전략 수립에 실질적인 도움이 되고자 좀 더 자세한 정보가 수록되었습니다.

‘제로트러스트 가이드라인 1.0’의 주요 핵심 내용은 무엇인가요?

현재 가이드라인은 의사 결정 과정에 참여하는 비전문가, 제로트러스트의 철학과 개념 이해를 필요로 하는 조직내 모든 구성원을 대상으로 작성되었는데요. 상세한 기술보다는 개념을 더 쉽게 이해할 수 있어요.

제로트러스트는 도입하고자 하는 기업 및 정부, 공공기관에 따라 네트워크 구조, 조직내 정책, 규정이 모두 다른데요. 이번 가이드라인은 이들을 모두 아우를 수 있도록 상위 수준에서 기술되었어요. 제로트러스트를 이해하고, 도입 검토를 위한 안내서로 보면 좋을 것 같습니다.

이번 가이드라인에서 제로트러스트 관점은 국내와 해외가 어떻게 다른가요?

제로트러스트의 배경·기본 원리 등은 국가별로 다르지 않아 미국 NIST 문서 등을 최대한 참고해 기본 철학을 유지했습니다. 다만, 우리나라 금융망 및 국가기반시설 보안정책, 공공 클라우드 보안인증 기준 등을 고려해 국내 환경에 적합한 제로트러스트 핵심요소를 도출했어요. 금융망 등 시스템 관리자(개발자) 계정 해킹으로 인한 시스템 주요 파일 접근·훼손 등 침해사고 대책 차원에서 기업망 핵심요소로 ‘시스템’을 추가했는데, 성숙도별 기능이 정의된 부분이 글로벌과 약간 다르다고 보시면 될 것 같습니다.

제로트러스트 발전을 위해 풀어야 할 과제는 무엇인가요?

제로트러스트에 대해 시장에서는 아직 많은 오해와 소문이 있어 개념과 철학을 명확하게 이해하는 게 먼저입니다. 특정 기술·솔루션에 치우친 과장된 마케팅, 모든 보안 위협이 완벽하게 해소될 것이라는 믿음, 과거 도입된 기술·솔루션을 모두 제거해야 한다는 생각 등 시장에 왜곡된 사실에 대한 명확한 이해가 필요합니다. 또한, 제로트러스트 도입은 많은 자원, 시간, 소요예산 등이 필요한 작업으로 충분한 검토 및 체계적인 준비가 필요합니다.

하지만 아직 초기 시장이라 기업이 참조할 수 있는 실증 모델이 많이 없는 상황입니다. 제로트러스트 도입은 기업, 기관의 성격에 따라 천차만별이라 기업이 제로트러스트 도입에 참조할 수 있는 실증 모델이 많이 발굴되는 게 중요합니다.

‘제로트러스트 가이드라인 1.0’ 발간 후 어떤 활동을 하고 있나요?

‘제로트러스트 가이드라인 1.0’ 발표 이후 제로트러스트 개념과 철학을 알리기 위해 대외 발표 등 인식 제고 활동을 진행 했습니다. 현재는 2개 컨소시엄을 통해 다양한 환경에 적합한 제로트러스트 보안 모델 구현을 위해 실증사업을 진행하고 있습니다. 다양한 검증 시나리오를 기반으로 제로트러스트 도입 전후에 대한 보안 효과성을 검증할 계획입니다. 또한, 가이드라인 1.0 이후 어떤 방향으로 고도화해 나갈지 전문가들과 고민하고 있습니다.

=====================================================================

‘제로트러스트 가이드라인 1.0’에서 꼽은 주요 보안 위협

‘제로트러스트 가이드라인 1.0’에서 꼽은 주요 보안 위협은 크게 3가지로 사용자 자격증명 도용, 원격 혹은 내부자 위협, 공급망 침투다. 본지가 기업·기관의 보안담당자를 대상으로 ‘제로트러스트 인식 및 선택기준에 대한 설문조사(설문기간: 2023년 9월 26일~10월 12일까지)’를 실시한 결과, ‘가장 우려되는 제로트러스트 보안 위협’으로 내부자 위협(34.6%), 원격 공격(19.6%), 공급망 침투(10.3%) 등을 꼽았다.

▲‘가장 우려되는 제로트러스트 보안 위협’ 설문 조사 결과[이미지=보안뉴스]

①사용자 자격증명 도용(Compromised user credentials)은 악의적인 공격자가 정당한 사용자의 자격증명을 위조하여 기업 내 리소스에 접근할 수 있는 것을 의미한다. 공격자가 원격 혹은 기업 내 무선랜에 접속하는 위장 기기와 같이 허가받지 않은 기기를 사용할 수 있다.

②원격 공격 혹은 내부자 위협(Remote exploitation or insider threat)은 악의적인 공격자가 인터넷을 기반으로 악성코드를 이용하여 사용자 기기를 가로채거나, 공격자가 악의적인 의도를 가진 내부자인 경우다. 기존 기업망 환경에서 이러한 악의적인 공격자는 정상 사용자의 자격 증명을 불법 이용함으로써 네트워크 접속, 권한 상승, 횡적 이동을 통해 방대한 데이터 저장소를 손상시키는 행위를 지속할 수 있다.

③공급망 침투(Compromised supply chain)는 악의적인 공격자가 기업망에 있는 기기나 응용 프로그램에 악성코드를 삽입하는 것을 말한다. 기존 기업망 환경에서는 업데이트된 정상적인 사용자가 악성코드가 삽입된 기기 혹은 응용 프로그램을 통해 기업 리소스에 접근할 경우, 잠재적으로 신뢰할 가능성이 커 공급망 공격의 위험성이 더욱 커진다.

제로트러스트 관점에서 탐지된 주요 보안 위협 및 기업의 문제점

하지만 기업과 기관에서는 여전히 보안에 대해 등한시하고 있다. 본지는 제로트러스트 보안 솔루션 기업과의 인터뷰를 통해 제로트러스트 관점에서 기업의 주요 문제점과 보안 위협에 대해 들어봤다.

① 퀘스트소프트웨어, “접근통제에서 배제된 웹·C/S·애플리케이션이 보안 위협”

접근통제를 확대하고 행위기반 위협분석을 통해 탐지·차단되는 주요 보안 위협은 크게 4가지다. 첫째, 기존 접근통제 영역에서 배제된 웹과 C/S 애플리케이션을 접근통제 해 이상 접근을 통한 보안 위협을 차단해야 한다. 둘째, 자동 로그인을 통한 패스워드 노출 보안 위협을 차단해야 한다. 셋째, 보안 위협 발생 후 스트리밍 기반의 녹화 정보를 위한 보안 위협 행위에 대한 분석이 이뤄져야 한다. 넷째, 인증 사용자에 대해 행위기반 분석을 통해 인가되지 않은 사용자로 인한 위협을 탐지해야 한다.

제로트러스트를 접근통제 관점에서 보면 접근통제가 되지 않는 영역으로 인한 보안 위협과 외부 공격자가 단말기 해킹을 통해 관리자의 접근통제 애플리케이션을 통한 내부 공격이 발생할 수 있다.

② 프렌트리, “과도하게 변경된 실행 파일, 만료된 인증서 등 보안 위협”

첫째, P0부터 P5의 위험 등급으로 구분하여 과도하게 변경된 실행 파일, 만료된 인증서로 서명된 코드사인, 악용 취약점이 있는 오픈소스 등 위협요소를 분석해야 한다. 둘째, 소프트웨어 반입 시 보안 위협을 차단하고, 철저한 검증 절차를 거쳐야 한다. 셋째, 소프트웨어 반입 체계를 제로트러스트 관점에서 바라봐야 한다.

특히, 기업으로 파생될 2·3차 피해를 사전에 분석해 방지하고, SBOM 관리를 통한 보안 강화가 필요하다. 따라서 소프트웨어 반입 체계 관리와 SBOM으로 보안 생태계를 강화해야 한다.

③ SGA솔루션즈, “엔드포인트, 접근관리 보호 미흡”

먼저 멀웨어, 보안패치 미비, 보안 수준 체크리스트 달성 미비 등이 엔드포인트 위협이다. 사용자와 사용자의 디바이스에 대한 접근관리 보호 미흡으로 인해 인가되지 않은 사용자와 디바이스가 접근할 수 있다. 또한, 일반적이지 않은 접근방법, 접근 시 논리적인 오류, 접근 세션의 하이재킹 등을 통한 인증·인가 세션에 대한 보안 위협이 발생하고 있다.

다음으로 엔터프라이즈 리소스 시스템 간 내부 위협인 횡적 이동(Lateral Movement) 공격과 같은 물리적 공간의 가상화 환경에서의 횡적 이동(East-West) 공격이다. 특히, 경계 보안 모델의 한계인 지능형 보안 위협(랜섬웨어, APT 공격)에 대응해야 한다. 이를 위해선 각 보안 솔루션 간의 연결성이나 연동성이 중요하다. 기업은 제로트러스트 아키텍처 프레임워크를 구성하는 기본 요소를 기반으로 다양한 보안 솔루션을 연계·연동해야 한다.

④소프트캠프, “권한 탈취, 정보시스템 추가 인증 없이 접속해 데이터 유출”

최근 해킹 및 랜섬웨어 공격은 기존 레거시 보안 기술인 경계 기반 보안 모델의 한계점을 보여준다. 침입자가 내부자와 공모 또는 권한 탈취로 정보시스템에 접속하면 모든 보호 대상에 추가 인증없이 접속할 수 있어 중요 데이터가 유출될 수 있다. 따라서 선(先) 인증 후(後) 접속 기반으로 동적 접속을 통해 접속 요구를 제어해 횡적 이동에 의한 보안 위협을 탐지해야 한다.

제로트러스트 철학은 위험을 완화할 수 있지만, 모든 보안 위험이나 공격을 완벽하게 제거하는 기술은 아니다. 네트워크가 이미 침투당했다는 가정 하에서 정확한, 최소 권한의, 세션 단위 접근 결정을 통해 불확실성을 최소화하는 개념으로 이해해야 한다. 제로트러스트 철학을 만족하는 기술만 있다면, 완벽한 보안이 이루어진다는 오해가 오히려 기업의 보안 위협이 될 수 있다.

➄리얼시큐, “사설 메일 서버를 통한 메일, 발신자 불명확… 보안 위협”

주로 사설 메일 서버를 통해 발송되는 메일은 발신자가 명확하지 않아 위협 메일이 될 수 있어 차단해야 한다. 사설 메일 서버를 통한 메일은 기존 메일 보안 시스템 기술로는 100% 차단되기 어렵다. 이는 기업과 기관의 피해 발생으로 이어져 심각한 위협이 되고 있다.

따라서 사칭 메일 등을 탐지하기 위해선 FAKE 정책으로, 수신 도메인과 동일한 도메인에서 메일을 수신하도록 해야 한다. 발신 도메인에 수신 메일 서버가 존재하지 않는 경우(발신전용서버 정책) 사용자에게 위협 메일로 통보해 차단되도록 해야 한다.

➅모니터랩, “정책 설정에 따라 다양한 이벤트 발생”

정책 설정에 따라 악성코드(프로그램) 다운로드 시도, 피싱이나 스팸 등 감염 사례가 있는 리스크가 될 수 있는 안전하지 않은 웹사이트 접속 시도, 악성코드 감염 후 C&C 접속 시도, Proxy나 VPN 등 회사에서 허가하지 않은 Application 접속 시도 등 다양한 이벤트가 발생할 수 있다.

기업의 문제점으론 첫째, 기존의 경계선 보안으로 인해 내부에 감염된 유저가 있을 경우 탐지나 차단 없이 감염이 내부로 전파될 수 있다. 둘째, 원격으로 유저가 VPN 접속 시에는 VPN 백홀로 인해 기업의 관문에 트래픽이 집중된다. 셋째, SaaS 및 클라우드 트래픽의 증가로 통제되지 않는 자산과 트래픽이 증가하고 있다. 넷째, 새로운 위협이 증가할 때마다 새로운 보안장비를 계속 도입해 기업의 부담이 가중되고 있다.

➆이테크시스템, “권한 남용 악용, 데이터 유출 및 시스템 손상”

첫째, 권한 남용이다. 권한 남용은 사용자의 권한을 악용해 데이터를 유출하거나 시스템을 손상해 보안 위협이 발생하는 것이다. 둘째, 알려지지 않은 취약점을 이용한 제로데이 공격이다. 제로데이 공격은 AI·ML 기술을 사용해 이상 징후를 정확하게 탐지·방어해야 한다. 셋째, 랜섬웨어 공격이다. 랜섬웨어 공격은 백업·복구를 통해 랜섬웨어 공격으로부터 데이터를 보호해야 한다. 넷째, 피싱 공격이다. 피싱 공격은 사용자의 행동을 모니터링하여 피싱 공격을 탐지·대응해야 한다. 다섯째, 과도한 보안이다.

특히, 원격근무 등 환경에서 과도한 보안은 사용자의 편의성을 저해할 수 있다. 여섯째, 구성·관리의 복잡성이다. 이는 구성 및 관리가 복잡할 수 있어 솔루션 간의 호환성과 관리의 효율성을 고려해야 한다. 마지막으로, 비용 증가가 발생하지 않도록 다양한 정보를 고려해 접근 권한을 부여하여 권한 남용 공격을 방어해야 한다.

➇퓨쳐시스템, “미흡한 정책 설정, 보안 위협으로 대두”

미흡한 정책 설정이 보안 위협으로 대두되고 있다. 설정된 정책 이외에 접근하는 모든 보안 위협은 탐지해야 하는데, 그렇지 못한 경우가 허다하다. 특히, 인증이 완료된 접속자는 이후에도 모니터링하여 지속적으로 신뢰성을 검증·제어해야 하지만 대다수의 기업이 이를 제대로 준수·실행하지 못하고 있다.

특히, 모니터링은 실시간으로 사용자가 무엇을 어떻게 하는지 확인해야 하는 반면, 사용자의 자율성을 제한할 수 있다. 따라서 관리자의 역량에 따라 정책을 제어하고, 각 기업의 관리자의 정책 설정이 중요하다. 정책 설정은 실시간 모니터링을 통해 보안 위협을 탐지하고, 차단·제거해야 한다.

‘제로트러스트 가이드라인 1.0’의 기본철학·구현·기업망 핵심요소

‘제로트러스트 가이드라인 1.0’의 기본철학은 ①모든 종류의 접근에 대해 신뢰하지 않을 것(명시적인 신뢰 확인 후 리소스 접근 허용) ②일관되고 중앙집중적인 정책 관리 및 접근제어 결정·실행 필요 ③사용자, 기기에 대한 관리 및 강력한 인증 ④자원 분류 및 관리를 통한 세밀한 접근제어(최소 권한 부여) ⑤논리 경계 생성 및 세션 단위 접근 허용, 통신 보호 기술 적용 ⑥모든 상태에 대한 모니터링, 로그 기록 등을 통한 신뢰성 지속 검증·제어다.

제로트러스트 구현 핵심원칙은 △첫째, 인증 체계 강화(기본철학 중 ①②③⑥)△둘째, 마이크로 세그멘테이션(기본철학 중 ②④⑤)△셋째, 소프트웨어 정의 경계(기본철학 중 ①②⑤)다.

제로트러스트 도입을 위한 기업망 핵심요소는 총 6가지로 △첫째, 식별자·신원(Identity & User) △둘째, 기기 및 엔드포인트(Device & Endpoint) △셋째, 네트워크(Network) △넷째, 시스템(System) △다섯째, 응용 및 워크로드(Application & Workload) △여섯째, 데이터(Data)다.

제로트러스트 성숙도 모델

국내 제로트러스트 성숙도 단계는 3단계로 △첫째, 기존(Traditional) 단계는 아직 제로트러스트 아키텍처를 적용하지 않은 수준으로, 대체로 네트워크 방어에 초점을 맞춘 경계 기반 보안모델이 적용된 상태다. △둘째, 향상(Advanced) 단계는 제로트러스트 철학을 부분적으로 도입한 수준으로, 제로트러스트 원칙이 보안 아키텍처에서 핵심기능인 상태다. △셋째, 최적화(Optimal) 단계는 제로트러스트 철학이 전사적으로 적용된 상태다.

제로트러스트 솔루션 도입 시 고려사항

그렇다면 제로트러스트 관점에서 보안 강화를 위해 어떤 솔루션을 도입해야 할까. 가이드라인이 발표되었지만, 기업과 기관의 보안담당자는 실질적으로 어떤 기술과 솔루션을 도입해야 할지 선택이 쉽지 않다.

본지가 조사한 ‘제로트러스트 가이드라인 1.0’에 대해 어떻게 생각하는지’에 대한 설문결과, ‘구체적인 사례와 구축 운영 방식을 넣은 새로운 버전 발표를 기다리고 있다’라고 답한 응답자가 35.5%로 가장 높았다.

좀 더 명확하고 자세한 안내가 필요하다는 얘기다. 본지는 제로트러스트 기본 원리와 성숙도 모델을 기반으로 제로트러스트 솔루션 기업과의 인터뷰를 통해 제로트러스트 도입 시 고려해야 할 점에 대해 들어봤다.

①퀘스트소프트웨어, “통제되지 않는 영역 추가해 접근제어해야”

제로트러스트라고 해서 뭔가 새로운 솔루션, 어느 영역에 대한 고민보단 현재 시스템을 보완하고 개선해야 한다. 그중 핵심은 계정과 접근통제, 위협분석이며, 그중에서도 서비스에 큰 영향을 주는 관리자 계정은 수준 높은 보안이 필요하다.

따라서 효율적인 솔루션 도입을 위해 고려해야 할 사항은 크게 4가지다. 첫째, 커버리지 보안 위협이 될 수 있는 시스템에 대한 분석과 통제되지 않은 영역을 통제 영역으로 추가(Cloud , SaaS, 웹, C/S 등이 통제 대상에서 제외되어 있음)함으로써 접근제어 강화, 패스워드 노출 차단을 위해 2FA 등 FIDO 형태로 인증을 강화해야 한다. 둘째, 중요 시스템에 대해서는 추가 인증을 통해 보안을 강화해야 한다.

셋째, 패스워드 노출 위험성을 파악해야 한다. 넷째, 인가된 사용자에 대한 위협 분석이 돼야 한다. 이는 인증 및 인가되었어도 보안 위협이 될 수 있는 인식 하에 행위기반으로 데이터를 통합해 위협·사후분석 정보를 제공해야 한다.

②프렌트리, “소프트웨어 공급망 보안에 초점 맞춰 지원·설계돼야”

SW 공급망 공격이 발생했다는 건, 이미 SW 개발사가 공격을 당했다는 전제로 고려해야 한다. SW 공급사 혹은 SW 개발과정이 침해당할 수 있다는 제로트러스트 관점에서 접근해야 한다는 것이다.

서드파티 소프트웨어의 경우 수요기업은 직접적인 보안 점검이 어렵다. 따라서 ‘로그4셸(log4shell)’로 촉발된 오픈소스 취약성 관리 이슈는 실제 수요자 입장과 운영 관점이 중요하다. 제로데이 익스플로잇이 발생했을 때 기업의 어느 자산에 어떤 SW 컴포넌트가 있는지 빠르게 발견하고 패치해야 한다. 즉 수요자 관점의 소프트웨어 공급망 보안에 초점을 맞춰 지원되고 설계되었는지 확인해야 한다.

③SGA솔루션즈, “성숙도 모델, 구현 수준 맞춰 단계·로드맵 구성해야”

제로트러스트 솔루션 도입은 기업의 레거시 보안 솔루션 분석과 목표로 하는 성숙도 모델, 구현 수준에 맞춰 단계·로드맵을 구성하고, 제로트러스트 아키텍처 프레임워크를 구축해 나가야 한다. 기업은 제로트러스트에 대한 충분한 이해와 목표가, 제로트러스트 솔루션 보유기업은 수요기업과의 커뮤니케이션을 통해 구체적인 계획을 제시·논의·수정·개선해야 한다.

목표하는 보안 수준 설정과 그에 따른 제로트러스트 필러(Pillar, 기둥)를 정의해야 한다. 정의된 필러 별로 상세한 보안 요구사항을 도출하고, 지속적인 테스트를 통해 초기 단계의 정책을 확대해야 한다. 정책 확장이 끝나면, 지속적인 모니터링을 통해 기능 업데이트 등 제로트러스트 최적화 단계를 위한 구현방안이 마련돼야 한다.

④소프트캠프, “사용 보안 솔루션·데이터&서비스·사용자&단말 파악해야”

제로트러스트 솔루션 도입 시 먼저 사용 보안 솔루션 파악, 데이터&서비스 파악, 사용자&단말 파악이라는 3가지 축을 고려해야 한다. 이를테면, 데이터 측면에서 보호해야 할 대상 리소스(네트워크, 응용 서비스, 데이터)는 무엇인지, 현재 클라우드 서비스는 무엇인지 등에 대한 고민에서 출발해야 한다. 이후, 기업망 핵심요소 중 식별자, 인증 체계 등 어떤 요소에 초점을 맞춰 도입할지 검토해야 한다.

➄리얼시큐, “제로트러스트, 어렵다는 인식이 있어 인식 개선 필요”

제로트러스트는 블랙리스트보다 화이트리스트에 가까워 보안을 강화할 수 있다. 하지만, 관리자 입장에선 업무가 어렵다는 인식이 있어 인식 개선이 필요하다. 메일 보안의 시각에선 스팸메일 솔루션과 기능이 다르다는 것을 알고 도입해야 한다. 기존에 사용하고 있는 메일 솔루션이 있다면 상호보완적으로 사용해야 하는 것을 고려해야 한다.

➅모니터랩, “예산 및 단계적 도입 방안 수립해야”

첫째, 예산 및 단계적 도입 방안을 수립해야 한다. 둘째, 다양한 솔루션 및 플랫폼으로 각자의 환경과 요구사항에 맞는 최적의 도입 솔루션을 정해야 한다.

특히, 가트너에서 권고하는 바와 같이 SSE 도입 시에는 비용 절감, 효율성 및 안정적인 성능을 위해 단일 벤더가 제공하는 SWG나 CASB, FWaaS 등의 핵심 솔루션을 사용해야 한다. 모든 트래픽이 SSE 플랫폼의 다양한 보안 기능을 거치게 되므로, 도입 시에는 속도 저하가 없는지 충분히 테스트해야 한다. 다양한 컴플라이언스(Compliance) 요건을 충족하기 위해 보안 이벤트 로그는 충분한 기간 동안 제공해야 하고, SIEM 연동 등을 제공하는지 확인해야 한다.

➆이테크시스템, “기업의 비즈니스 요구사항 파악해야”

제로트러스트 솔루션 도입을 위해서는 먼저 기업의 비즈니스 요구사항을 파악해야 한다. 기업의 규모, 산업 분야, 보안 위협 수준, 사용자 경험 등 다양한 요소를 고려해야 한다. 다음으로 제로트러스트 솔루션은 다양한 기술을 통합하기 때문에 기술적 고려사항도 중요하다. IT 인프라, 보안 인프라, 보안 정책 등을 고려하여 제로트러스트 솔루션을 도입하고 운영할 수 있는 기술적 기반을 갖춰야 한다.

제로트러스트 솔루션 비용은 다양한 기술을 통합해 기존 보안 솔루션보다 증가할 수 있다. 따라서 기업의 예산 고려와 제로트러스트 솔루션의 도입 및 운영을 위한 전문 인력 확보, 외부컨설팅 등을 통한 도입·운영을 고려해야 한다.

➇퓨쳐시스템, “환경에 따라 장비 선택해야”

환경에 따른 장비의 선택이 중요하다. 대표적으로 어플라이언스와 SASE로 나뉘는데, SASE의 경우 클라우드 시스템이나 비용이 지속 발생하게 된다. 어플라이언스는 초기 비용이 낮고, 기업이 필요한 트래픽 처리량에 맞게 제품을 구매할 수 있다.

향후에는 유지보수 및 추가 도입을 자체 계획에 따라 수행할 수 있어 서비스 비용의 증가를 효과적으로 관리할 수 있다. 특히, 재택근무 증가, 원격 접속 확대가 예상되는 만큼 원격지 사용자의 안전한 접근과 내부 시스템 보호를 위해 제로트러스트 방화벽과 같은 보안장비가 필요하다. 이러한 고려사항을 바탕으로, 비즈니스 환경과 요구사항에 맞는 솔루션을 선택하는 게 중요하다.

제로트러스트, 이제 시작!

제로트러스트는 이제 시작이다. 앞으로는 기업과 기관의 제로트러스트 도입 전환을 위한 인식 개선과 도입 확대를 위한 구현방법, 규제, 지원, 표준화, 호환성, 인증제도 등 실질적인 방안이 제시돼야 한다.

‘제로트러스트·공급망 보안 포럼’ 운영위원장인 순천향대학교 염흥열 교수는 “현재 발표된 ‘제로트러스트 가이드라인 1.0’은 제로트러스트 철학, 보안구조, 보안 방향성에 대한 제시와 우리나라 보안구조의 방향성을 제시했다는 점에서 의의가 크다”며, “앞으로는 성숙도 모델에 근거한 보안 능력을 개발해 이를 보안담당자가 실질적으로 구현 및 운영할 수 있도록 추가적인 매뉴얼이 나와야 한다. 또한, 보안업계는 각 제품을 어느 타깃으로 할지 정하고, 신속확인제도를 이용해 ‘나’급, ‘다’급 공공기관이나 제로트러스트 제품 관련 평가 기준에 근거한 평가로 ‘가’급 공공기관에 진입해야 한다”고 말했다.

====================================================================

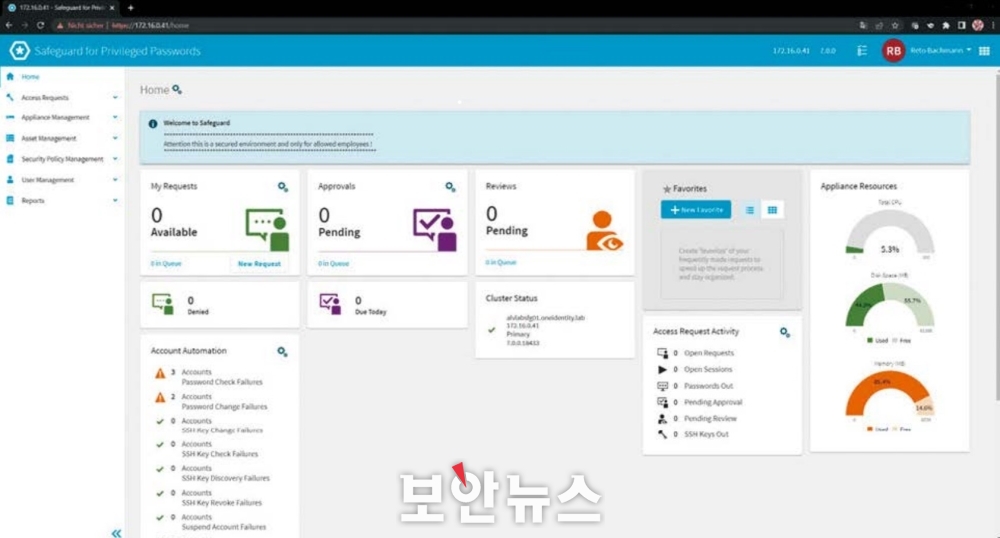

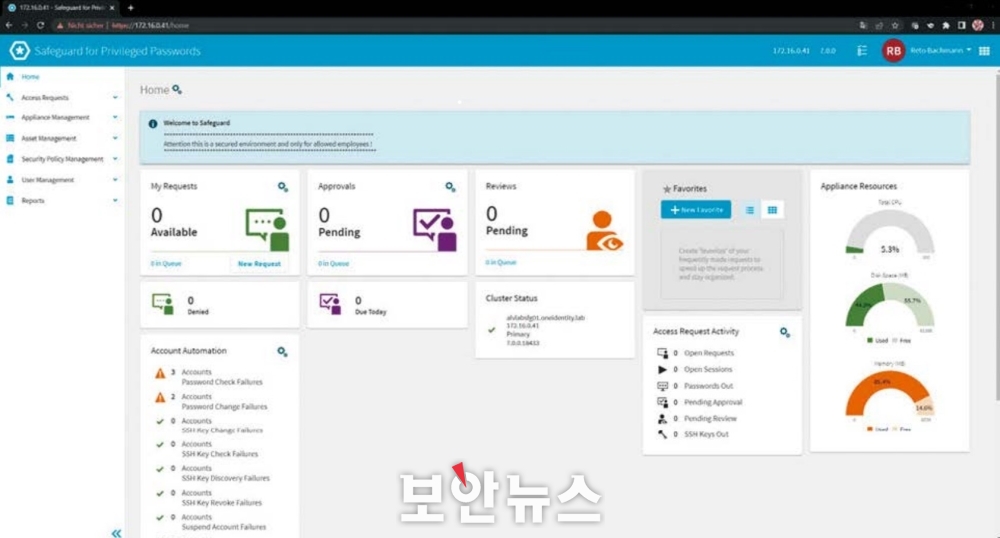

▲Quest의 PAM 솔루션 Safeguard[이미지=퀘스트소프트웨어]

[제로트러스트 대표 솔루션 집중분석-1]

퀘스트소프트웨어, 새로운 접근통제 핵심은 접근통제 확대와 위협 분석

새로운 접근형태의 웹 애플리케이션 통제, 더 이상 선택 아닌 ‘필수’

IT가 빠르게 변화하는 것 만큼 중요 시스템에 접근하는 형태도 단순한 몇 가지 방식에서 벗어나 다양화되고 있다. 그러나 현재의 접근통제는 아직도 제한된 접근이나 시스템을 대상으로 하고 있다. 제로트러스트 관점에서도 이러한 새로운 접근이나 시스템은 반드시 통제되어야 하는 필수 영역이 되었다.

글로벌 IAM 기업 퀘스트소프트웨어는 기존에 통제되는 영역에서 벗어나 C/S, 웹과 같은 새로운 접근형태와 SaaS와 같은 새로운 서비스 형태에 대한 관리자 접근을 통제·감사하는 전용 솔루션인 Safeguard를 국내에 소개하고 있다. 향후 10년을 내다본 새로운 접근통제 체계를 제시하고 있는 것이다. 또한, 안정적인 스트리밍 방식의 녹화 정보를 통해 완벽한 사후 문제 분석 제공 및 이전에 불가능했던 행위기반의 위협분석으로 보다 제로트러스트에 가까운 보안을 제공하고 있다.

웹 애플리케이션 및 C/S 접근통제

Safeguard는 글로벌 PAM(접근통제) 솔루션의 리더로서 진화하는 사이버 위협 및 내부자위협에 대한 선제적 대응을 위해 새로운 형태의 PAM 솔루션을 출시했다. 이는 시스템, 네트워크, DB 접근통제를 넘어 웹과 C/S 형태의 애플리케이션의 접근통제를 제공한다. 단순히 통제하는 영역을 넘어 모든 행위에 대한 녹화뿐만 아니라 통합된 패스워드 관리를 통해 패스워드의 노출을 원천 차단하는 보안 강화 기능도 제공한다.

또한, RPA와 같은 새로운 형태의 서비스나 DevOps와 같은 새로운 형태의 접근방식에 대해서도 통합된 패스워드 관리 체계를 제공해 Passwordless로 가는 중간 단계로서 통합된 패스워드 관리 체계를 지원한다.

스냅샷이 아닌 프로토콜 기반의 스트리밍 방식을 통한 모든 행위 녹화

CLI(Command Line Interface) 방식은 단순히 수행된 명령어만으로 위협이나 사고에 대해 분석이 가능했다. 그러나 GUI 방식이 보편화 되면서 이러한 데이터만으로는 원인을 분석하는데 한계가 있다.

녹화는 이러한 문제를 해결하는 가장 근본적인 해결책으로 Safeguard는 별도의 Agent 설치나 사용자가 느끼지 못하게 프로토콜 레벨에서 녹화를 지원한다. 또한, Citrix VDI환경에 대해서는 별도의 추가 라이선스 없이 Safeguard의 기능만으로 녹화를 지원한다.

기존의 녹화 방식인 단말 녹화는 별도의 Agent를 설치해야 하고, Agent의 작동에 따라 녹화가 되지 않을 가능성도 높다. 또한, 스냅샷(특정 주기로 화면을 캡처링 해서 저장하는 방식) 방식으로 동작하는 경우가 많아 특정 행위들이 빠지는 경우가 발생하게 된다.

Safeguard는 이러한 문제를 해결하는 프로토콜 기반의 스트리밍 방식 녹화의 뛰어난 기술을 보유한 전용 모듈을 탑재하고 있다.

행위정보의 머신러닝을 통한 스코어링 기반의 위협 진단

제로트러스트의 핵심인 ‘아무도 믿을 수 없다’라는 개념에서 정상적인 인증과 인가를 받은 사용자라해도 위협 분석은 PAM에서 핵심적인 보안 강화 요건이 되고 있다. 기존의 방식은 주로 접속자의 IP(지역), 시간, 명령어라는 정형화된 데이터만 분석했다. Safeguard는 행위정보를 통한 위협분석을 제공한다.

여기에서 이야기하는 행위의 핵심은 키보드 입력과 마우스 이동 패턴이다. 이를 기존 정형화된 데이터와 결합하여 새로운 형태의 위협분석을 제공하고, 이를 수치화된 위협도 정보로 제공해 한층 강화된 보안 체계를 지원한다. 또한, 위협이 높은 접근은 자동으로 차단하고, 관리자 알람을 통해 손쉽게 녹화된 정보를 분석해 빠르고 정확한 위협요소에 대한 대응이 가능하다.

단순한 이중화를 넘어 다중화를 통한 고도의 가용성 제공

접근통제의 영역이 넓어지고 서비스의 가용성이 단순한 이중화가 아닌 서비스의 연속성 측면에서 고려되고 있는 점들은 접근통제 시스템에도 고도의 가용성을 요구하고 있다. 이는 다양한 형태의 다중화 구성이 필요한데, Safeguard는 2중화를 넘어 3/5/7중화 구성을 지원한다. 온프레미스(On-Prem)에 국한되지 않고, 온프레미스(On-Prem)와 클라우드(Cloud) 간에도 구성이 가능하다.

또한, 별도의 추가적인 관리 없이 솔루션 내부적으로 실시간 동기화, 자동 Fail-Over 등을 지원한다. 최근 국내에서 화두가 되었던 DR(재해복구) 개념에서는 장애 발생으로 인한 시스템 접근 문제를 원천적으로 해결하는 등 다양한 지원을 제공하고 있다.

SaaS와 Cloud으로의 확대

많은 기업이 SaaS와 Cloud로의 확대로 인해 SaaS 형태의 애플리케이션을 사용하고 있다. 이러한 변화에 발맞춰 Safeguard도 SaaS 형태의 접근통제 지원과 SaaS 애플리케이션에 대한 패스워드 관리 및 접근통제를 지원하고 있다. 이를 위해 String Connect라고 하는 전용 SaaS 서비스를 지원한다.

특히, 글로벌 대표 SaaS에 대해서는 간단한 설정만으로도 손쉽게 연동할 수 있다. 이러한 SaaS 기반의 서비스를 통해 사용하던 SaaS에 어떤 변화가 있어도 별도의 변경이나 작업 없이 안전하고 빠르게 대응할 수 있다. 이는 운영의 효율성 측면과 비즈니스의 연속성 측면에서 핵심이 된다.

▲프렌트리와 레드소프트 로고[로고=프렌트리]

[제로트러스트 대표 솔루션 집중분석-2]

프렌트리, 공급망 보안 전문 기업 레드펜소프트와 총판계약

제로트러스트 관점의 소프트웨어 공급망 보안, 국내기술로 개발한 XSCAN

프렌트리(대표 장창영)는 공급망 보안 전문기업 레드펜소프트(대표 배환국)와 총판계약을 체결하고 공급망 보안 관리 시장 공략에 나선다고 밝혔다. 레드펜소프트는 국내 기술력으로 오랜 연구 개발 끝에 소프트웨어 공급망 보안 솔루션인 XSCAN을 출시했다.

점차 늘어가는 공급망 보안 위협에 발맞춰 출시한 XSCAN은 소프트웨어의 반입 과정에서 생겨나는 공격 사례와 반입된 소프트웨어를 통해 기업을 장악하려는 해킹 위협을 줄일 수 있도록 고안되었다. 국내 1세대 공급망 보안 전문기업 레드펜소프트는 XSCAN을 통해 공급자에게는 신뢰성을 수요자에게는 안전한 소프트웨어 반입 방안을 제시하고 있다.

소프트웨어 완전 분해, 보안 패치 관리까지

엑스스캔(XSCAN)은 현재 떠오르는 보안 위협인 공급망 보안에 맞춰 기업으로 반입하고자 하는 소프트웨어를 리버스 엔지니어링을 통해 완전 분해하여 컴포넌트 단위로 분석을 진행하고, 위협 요소 및 취약점을 색인하여 리포트를 제공한다.

또한, 패치된 파일은 버전 비교를 통해 비교 분석을 실시해 과도하게 변경되었거나 코드사인 변조 권한 상승 행위 등을 포착해 반입 후 기업 내에서 일어날 수 있는 2차, 3차 피해를 막을 수 있는 기술력을 지원한다. 이로 인해 보안 관리자부터 관제 서비스, 그리고 스스로 기업 내 보안 유지를 지키기 위해 노력하는 수요기업까지 포용력 있게 사용할 수 있다.

자체 개발한 1st 소프트웨어와 2nd 소프트웨어와는 다르게 인터넷으로 다운받아 사용하는 3rd 소프트웨어는 직접 소스 코드를 들여다보거나, 따로 보안 관리를 할 수 없는 한계점이 있다. 엑스스캔은 이러한 3rd party 소프트웨어를 사용하는 수요기업은 좋은 해결방안이 될 수 있다.

인공지능 AI 보안까지 탑재한 XSCAN

엑스스캔은 Chat GPT를 통한 인공지능 보안 기술력이 함께 서비스되고 있다. 수요기업에 대한 정보와 소프트웨어의 정보, 그리고 엑스스캔의 분석내용을 기반으로 최적의 해결방안을 도출하여주고 수요자 관점에서 보안관리를 할 수 있도록 방안을 제시해 준다.

수요자 관점의 SBOM 관리 체계

보안 업계에서도 유수의 국내외 벤더들이 향후 SW 공급망 공격 대응을 위한 핵심 기술로서 자리 잡을 표준 SBOM 또한, 엑스스캔에서 지원하고 있다. CycloneDX와 SPDX를 국가 표준 규격을 준수하여 제공하고 있으며, 바이너리 분석내용 또한, 녹여내어 의미 있고 가치 있는 SBOM을 제공하고 있다.

[인터뷰] 로그리듬 아시아 영업 부장 시 옌 니(Si Yen Nee)

분석가들이 더 쉽게 보안에 전념할 수 있도록

로그리듬, “로그에 리듬을 더하면 보안이 쉬워집니다”

네트워크나 시스템에 기록되는 로그는 보안 담당자들에게 귀중한 정보가 된다. 하지만 로그가 있다는 것 그 자체만으로는 큰 도움이 되지 않는다. 로그와 로그 사이에서 연결 고리들을 발견할 수 있어야 한다. 그걸 해결해주는 보안 회사가 있다.

인간의 수많은 한계 중 하나는 기억력이다. 그렇기 때문에 여러 가지 암기의 기법들이 개발되어 왔다. 그 중 하나는 암기할 내용에 곡조와 박자를 붙여 하나의 노래를 만드는 것이다. 수많은 구전들이 시와 노래의 형태로 전해지는 이유다. ‘정보 보안’이라는 현대 인류의 한계를 극복하는 데에도 리듬이 응용될 수 있을까. 한국을 방문한 로그리듬의 아시아 영업 부장 시 옌 니(Si Yen Nee)를 만나 물었다.

로그에 리듬 붙일 생각을 어떻게 했나? 로그 분석의 강점을 표현한 것인가?

로그 분석과 관리는 우리가 제공하는 보안 솔루션 중 하나에 불과하다. 하지만 로그란 것이 무엇인가? 결국 네트워크나 시스템 상에서 생성되는 여러 가지 데이터다. 그 데이터를 통해 기업은 망에서 무슨 일이 일어났는지를 파악할 수 있으며, 로그가 충분히 쌓이고 제대로 분석되면 앞으로 일어날 일들도 어느 정도 예측할 수 있게 된다. 그러므로 필요한 부분을 강화하고 안전하게 지킬 수 있게 된다. 보안 강화에 필요한 가시성을 확보하는 게 가능해진다.

다만 로그를 단순히 기록하고 열람한다고 해서 보안이 강화되는 건 아니다. 로그는 데이터이긴 하지만 파편화 된 상태의 정보이기 때문에 큰 의미를 갖지 않는다. 예컨데 무수히 많은 점들이라고 할 수 있다. 점 하나하나에서 대단한 통찰을 얻어내기란 힘들다. 그 점들과 점들을 이으면 그제서야 보일 것이 보이고 의미가 생긴다.

예를 들어 특정 포트를 통한 접속 시도에 대한 로그만 가지고는 뭔가 대단한 걸 할 수 없다. 하지만 그 정보가 비정상 로그인 패턴이나 특정 정보 열람, 외부 반출 등의 기록들과 맞물렸을 때 우리는 누군가 불법적으로 침투해 어떤 데이터를 가져갔다는 걸 알게 되고, 따라서 같은 사고가 다시 발생하지 않게 조치를 취할 수 있다.

로그와 각종 데이터, 첩보 등 일견 서로 상관 없는 것처럼 여겨지는 것들을 빠르고 정확하게 이어줌으로써 실질적인 조치를 취할 수 있게 해 주는 것이 보안 업체로서 로그리듬이 하는 일이다.

분석가들이나 보안 담당자들이 신속하고 정확하게 대응할 수 있도록 해 주며, 네트워크 내에서 벌어지는 일들을 통찰력 있게 파악할 수 있게 해 준다. 보안을 쉽게 만들어준다는 게 우리의 모토이며 강점이다.

비슷한 보안 기업들에 비해 로그리듬의 차별성은 무엇일까?

로그리듬의 솔루션들은 시장에 나와 있는 다양한 다른 솔루션들과 좋은 호환성을 가지고 있다는 것이다. 사용자 기업이 로그리듬의 솔루션으로 보안을 강화하려 하기 이전에 구매하고 사용했던 다른 보안 솔루션들과 잘 어울리고, 그것들로부터도 데이터를 수집하여 분석하고 가시성을 제공한다. 이렇게 했을 때 사용자가 가져가는 이점은 여러 가지다.

먼저, 보안 솔루션들을 처음부터 다시 구매할 필요가 없다. 즉 예산적인 측면에서도 보안이 쉬워진다. 또한 다양한 솔루션들로부터 수집한 데이터와 로그까지도 분석하게 되니 로그리듬이 그려주는 큰 그림이 보다 정확해질 수 있다.

우리의 보안 솔루션들은 클라우드와 온프레미스 환경 모두에서 운영이 가능하다. 클라우드라는 새로운 인프라가 가진 장점이 많지만 현실 속에서 많은 사용자 기업은 온프레미스도 유지하고 있다. 그래서 어느 환경에서도 잘 사용될 수 있도록 솔루션을 개발하고 있다. 이 역시 보안을 쉽게 만들어주는 장치라고 할 수 있다.

로그리듬은 보안에 대해 잘 아는 사람이 그 지식을 보다 효율적으로 활용할 수 있을 정도의 ‘쉬운 보안’을 제공한다고 보면 정확하다. 그렇게 함으로써 보안 전문가가 전문성을 최대치로 발휘할 수 있도록 해주고 싶다.

[이미지=SGA솔루션즈]

[제로트러스트 대표 솔루션 집중분석-3]

SGA솔루션즈, SGA ZTA로 차세대 보안 패러다임 제로트러스트 시장 선도

엔드포인트에서 시스템 보안까지, 풀스택 제로트러스트 솔루션 제공

‘신뢰하지 않고 검증한다’가 원칙인 ‘제로트러스트(Zero Trust)’는 코로나19로 인한 비대면 이슈, 원격근무 증가 등으로 보안의 경계가 모호해지면서 떠오른 새로운 사이버 보안 패러다임이다. SGA솔루션즈의 SGA ZTA는 엔드포인트 통합 관리부터 엔터프라이즈 리소스 보호까지 기업 리소스에 접근하는 전 과정에 제로트러스트 원칙을 적용한 프레임워크다. 제로트러스트 시스템 도입 기업에 최적의 솔루션을 제공한다.

‘제로트러스트’에 가장 부합하는 풀스택 제로트러스트 SGA ZTA

2023년 5월 출시한 제로트러스트 아키텍처 보안 솔루션 SGA ZTA는 근본적 신뢰 거부, 강력한 인증, 동적 접근제어, 지속적 검증 등 제로트러스트 7대 원칙을 토대로 개발됐다. 국내 풀스택 제로트러스트 솔루션으로 △통합 엔드포인트 관리(UEM) △정책 결정 및 관리(ICAM) △정책 이행(PAM 게이트웨이) △엔터프라이즈 리소스 보안(PAM/CWPP/CNAPP) △정책 지원 등을 제공한다. 솔루션의 특징은 △강력한 신원 인증 △지속적 디바이스 검증 △동적 정책 적용 △엔터프라이즈 리소스 보호 등으로 멀티 클라우드, 하이브리드 클라우드 등 다양한 환경에서 구현이 가능하다.

‘NIST SP 800-207’ 및 ‘제로트러스트 가이드라인 v1.0’에 입각한 솔루션

SGA ZTA는 미국 NIST에서 발표한 ‘NIST SP 800-207’의 원칙과 지난 6월 과기정통부에서 발표한 ‘제로트러스트 가이드라인 v1.0’에 입각한 제로트러스트 아키텍처 기능을 제공한다. SGA솔루션즈는 지난 6월 KISA가 발주한 ‘제로 트러스트 보안 모델 실증 지원 사업’에서 △에스지앤 △지니언스 △소프트캠프와 함께 컨소시엄 사업자로 선정됐다.

SGA솔루션즈는 컨소시엄 주관기업으로서 ‘제로트러스트 가이드라인’을 준용해 SGA ZTA 플랫폼 기반으로 참여기업의 보안 제품간 연동을 진행하고 있다. 이는 SGA ZTA가 단순한 솔루션이 아니라 제로트러스트 아키텍처의 기초 프레임워크이자 플랫폼으로 사용될 수 있음을 보여주고 있다고 할 수 있다.

[이미지=소프트캠프]

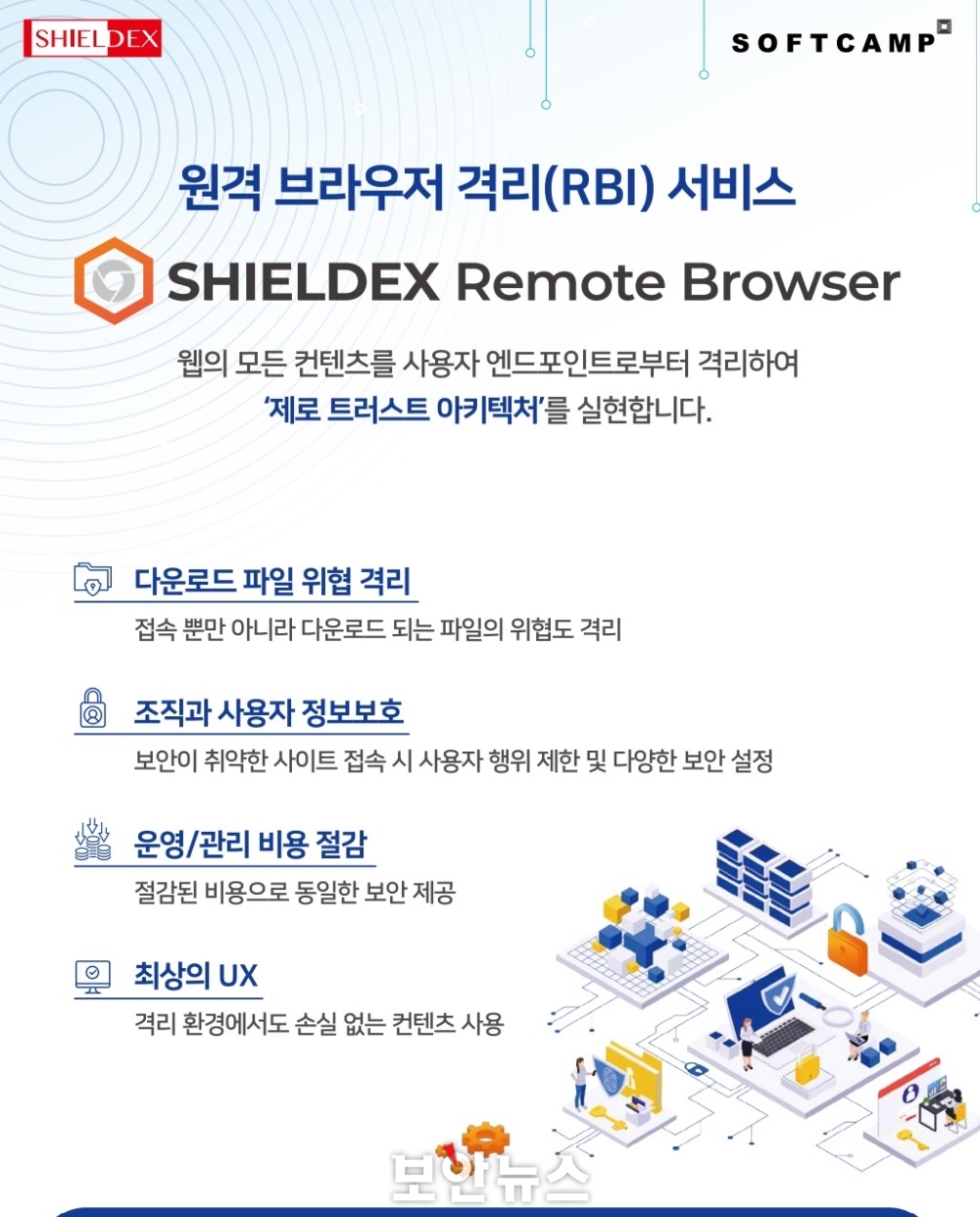

[제로트러스트 대표 솔루션 집중분석-4]

소프트캠프, 제로트러스트 아키텍처 실현 서비스 SHIELDGate

SHIELDGate, 제로트러스트 보안 실현하는 원격 보안 접속 서비스

기업 환경의 기술 보안 체계 대부분은 네트워크 보안 기술이나, 보안 솔루션을 근간으로 하는 경계 보안모델 기반으로 구축하고 있다. 외부로부터 접속이 빈번해진 최근 업무 환경은 가상사설망 사용으로 인해 보안이 취약해지고 있다. 공격 경로 증가, 사용 할당량 초과, 연약한 인증 및 명확하지 않은 권한 통제 등 다양한 문제가 발생하고 있다. 이에 제로트러스트 기반 보안모델의 필요성이 대두되고 있다.

제로트러스트는 ‘아무것도 신뢰하지 않는다’는 개념으로 기존의 보안 개념과는 상반된 비 경계, 비 신뢰가 기본 원칙인 새로운 보안 패러다임이다. 엔터프라이즈 리소스에 접근하는 어떠한 환경, 사용자, 디바이스에 관계없이 적법한 인증 절차 없이는 신뢰하지 않고 검증하며, 최소한의 권한을 부여한다.

실드게이트, 조건부 접근 정책 검증과 리모트 브라우저 격리 결합

소프트캠프의 실드게이트(SHIELDGate)는 제로트러스트 개념을 적용한 Zero Trust Conditional Adaptive Policy(ZTCAP) 솔루션이다. SSE(Security Service Edge) 기반 모델에서 중요 기술로 대두된 조건부 접근 정책 검증과 리모트 브라우저 격리를 결합한 제로트러스트 보안을 실현하는 원격 보안 접속 서비스다.

에이전트와 VPN 없이, 브라우저를 통해 어디서나 안전하게 접속할 수 있다. 마이크로 세그멘테이션 환경에서도 조건부 접속 정책을 적용한 실드게이트를 이용하면 복잡한 방화벽 설정 없이 공격자의 수평 이동을 차단할 수 있다. 또한, 기존 업무 시스템 환경이나 Microsoft365, Google Workspace 등 협업 솔루션, 재택·원격근무 환경 모두에서 사용 가능하다.

Zero Trust Conditional Adaptive Policy 최소 권한을 설정하기 위해 접속 Client의 환경에 대한 다양한 조건에 따라 사내 리소스의 접속·사용 권한을 부여하며, 사용자(ID), 접속 위치(IP), 접속시간(Time), 접속대상 시스템(App) 등 기본 조건에 따라 접속 차단, 스크린 워터마크, 다운로드 및 프린트 차단 등 다양한 보안정책 적용이 가능하다.

Secure Web Gateway 모든 연결에 대한 멀웨어, 랜섬웨어, 피싱 등 악성코드와 같은 웹 환경 내 보안 위협으로부터 데이터를 안전하게 보호한다. 접속하는 모든 사용자의 행위 및 기타 기록을 로그한다.

Remote Browser Isolation 실드게이트에 적용된 브라우저 격리 기술은 별도의 독립된 네트워크 혹은 클라우드에 쿠버네티스 컨테이너의 격리된 브라우저에서 웹을 연결해 위협이 사용자에게 영향을 미치지 못하도록 한다. 비주얼 스트림만 렌더링해 보여줘 사용자 경험을 해치지 않으면서 △공격 노출면 최소화 △데이터 유출 위험 감소 등 외부 보안 위협으로부터 사내 보호를 한다.

실드게이트는 기업이 민감한 데이터를 보호하고, 원격 접속의 보안을 강화하며, 제로데이 위협을 방지하는 데 중요한 역할을 한다. 특히 ‘브라우저 격리 기능’, ‘지속적인 접근 행위 검증’은 차별화된 경쟁력 포인트라고 볼 수 있다.

[이미지=리얼시큐]

[제로트러스트 대표 솔루션 집중분석-5]

리얼시큐, 사칭 메일 부문 특허와 기술성 보유한 사칭메일관리시스템 리얼메일

BEC 메일 공격 차단, 제로트러스트 메일 보안 솔루션 리얼메일 제시

사회공학적 기반 메일은 ‘사람’을 대상으로 공격한다. 이로 인해 기업과 기관에서는 출처가 불분명한 메일을 열어보지 않도록 주의하고, 악성 메일 모의훈련을 통해 대비하고 있다. 하지만, 사칭 메일 공격은 인간의 신뢰를 교묘하게 이용해 언제든지 위협에 노출될 수 있다. 해커가 눈에 보이는 발신 정보와 이메일 내용으로 사람의 신뢰를 이용한다면 보안 측면에서는 시스템으로 검증 가능한 실시간 발신 정보 검증 기술을 이용해야 한다.

기존의 메일시스템과 다른 생각의 차이를 지닌 기술 리얼메일

리얼메일의 기술은 신뢰할 수 있는 사람과 정상적인 서버에서 보낸 메일이 맞는지 정보확인에서부터 출발했다. 메일의 내용(데이터, 첨부파일, URL 등)에 기반하지 않고, 안전한 발신자가 시스템을 통해 메일을 보내왔는지 각종 발신 정보를 분석·검증하고 있다. 발신 정보는 이메일 수·발신 프로세스의 중간과 마무리에 이르기까지 확인할 수 있는 모든 데이터이기 때문이다.

리얼메일은 실시간 정보를 모두 검증하고 확인한 후 안전한 메일만 수신한다. 발신지를 확인할 수 있는 정보 중 DNS, 메일 헤더, IP 등의 다양한 정보들의 연관분석을 통해 발신자가 정확한지 파악한다. 메일서버는 사설 서버인지, 공인 서버인지 서비스 상태를 파악해 사설 서버일 경우 리얼메일만의 고유 알고리즘을 통해 정책별로 메일을 분류·관리한다.

리얼메일은 발신자(발신정보)를 먼저 검증해야 된다는 생각의 차이에서 다른 솔루션과 다르다. 이것이 곧 핵심기술이다. 또한, 발신자를 먼저 검증함으로써 관리자는 내용분석을 통해 랜섬웨어와 악성메일을 분류해왔던 기존의 시스템을 조금 더 가볍게 운용할 수 있다.

학습기반·첨부파일검사 No! 발신자 검증 Yes! 공격 사전 대응

해커의 우회 공격에 대해 리얼메일은 메일이 오는 즉시 발신 정보를 확인한다. 이는 데이터나 학습기반이 아니기 때문에 제로데이 공격 방어와 신규 스피어피싱이나 사칭 메일 공격 역시 차단이 가능하다.

그리고 특허를 보유한 발신자 검증 알고리즘을 통해 차단된 메일은 세부 분석과 분류로 관리한다. 담당자는 해당 기술을 통해 어떤 메일이 통과·차단되는지, 차단된 메일은 어떠한 정책(사설메일서버, 사칭, 도메인 등)으로 차단되었는지 분표율 확인을 통해 공격에 대한 사전 대비가 가능하다. 즉, 사용자가 안전하게 메일을 사용할 수 있도록 관리가 가능하다는 얘기다.

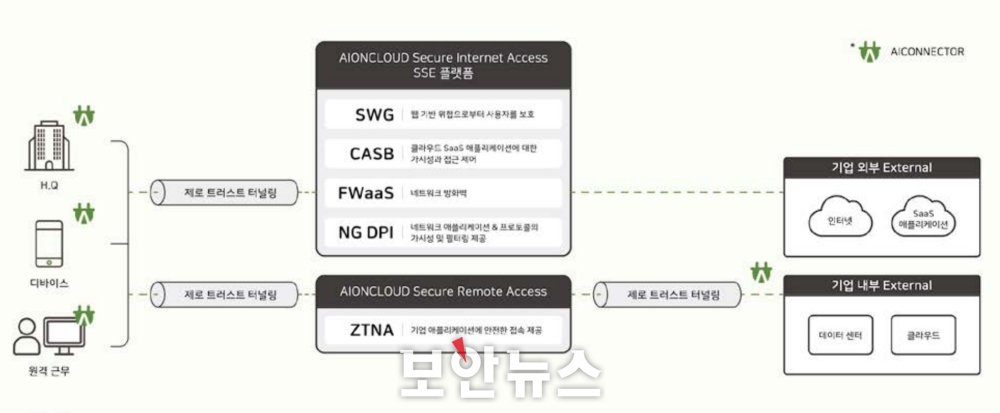

▲제로트러스트 원칙에 기반한 SIA 및 SRA[이미지=모니터랩]

[제로트러스트 대표 솔루션 집중분석-6]

모니터랩, 제로트러스트 원칙을 충실히 구현한 SIA, SRA 출시

안전한 인터넷 접속 보장하는 SSE와 ZTNA 기반의 통합 보안 솔루션 제시

임직원들의 원격 근무가 일상화되고, 기업의 자산이 SaaS 및 클라우드로 옮겨가면서 이전의 ‘경계선 중심’의 보안은 이제 더이상 유효하지 않은 보안정책이 되고 있다. 이에 변화된 IT 환경에 적합한 보안정책으로 ‘제로트러스트(Zero-Trust)’ 모델이 그 대안으로 제시되고 있다.

세계적인 IT시장 조사기관인 가트너(Gartner)에서는 이를 구현하기 위한 솔루션으로 SSE와 ZTNA가 가장 적합할 것으로 내다보고 있다. 모니터랩에서는 이의 요구조건을 충실히 구현해 ‘언제 어디서나 동일하고 안전한 인터넷 접속을 보장한다’는 모토로 SECaaS 기반의 SIA(Secure Internet Access) 및 SRA(Secure Remote Access) 솔루션을 각각 출시해 제로트러스트 시장에 도전장을 내밀었다.

안전한 인터넷 접속을 위한 SSE 통합 플랫폼 SIA

팬데믹을 거치면서 변화하고 있는 IT 환경의 특징을 3가지로 요약하면 (1)암호화 트래픽의 증가 (2)원격근무의 일상화 (3)SaaS 및 Cloud의 적극적 이용이라 할 수 있다. 이러한 변화는 앞으로도 더욱 가속화될 것으로 예상되고 있다.

이러한 급격한 변화의 흐름은 기업의 네트워크 관문에 IPS, NGFW 등 다양한 보안 솔루션을 설치하는 소위 ‘경계선 중심의 보안정책’을 무력화시키고 있다. 이로 인해 기업의 자산이 제대로 통제되지 않은 채 노출될 수 있는 심각한 리스크를 안고 있는 것이 사실이다.

이를테면, 외부 출장을 나가 있는 상태에서 악성코드에 감염된 채 기업의 자산이 저장되어 있는 클라우드나 SaaS에 접속한다면, 이는 기업의 보안정책에 의해 통제되거나 모니터링 되지 않은 상태에서 공격자에게 민감한 정보가 노출될 수 있는 심각한 문제가 발생할 수 있다.

그러나 모니터랩의 SIA를 사용하게 된다면 위치에 관계없이 항시 모든 트래픽이 SSE 플랫폼을 거치게 되므로 관리자가 설정한 각종 보안정책에 의해 모든 트래픽은 모니터링되고 제어할 수 있게 된다.

특히, 속도 저하 없는 고속의 Deep Packet Inspection을 통해 각종 애플리케이션 탐지 및 제어가 될 뿐만 아니라 SWG의 핵심 기능인 카테고리에 따른 URL필터링, VPN이나 Proxy 및 C&C 등 악성 사이트 및 파일 차단, 키워드나 각종 조건에 따른 DLP 등 다양한 제어 기능도 이용할 수 있다.

아울러 최근 사용이 증가하고 있는 각종 SaaS 및 Public Cloud 접속에 대한 모니터링 및 제어가 가능한 CASB 기능까지 제공하고 있다. 최근 IT 환경에서 필요한 모든 핵심 보안 기능을 단일 플랫폼 및 UI에서 쉽게 사용할 수 있는 게 장점이다.

SSE플랫폼과 관련한 가장 많은 질문 중 하나는 ‘이러한 다양한 기능을 제공하게 되면 예상하지 못한 속도저하 문제가 발생할 수 있지 않을까?’이다.

그러나 모니터랩의 제로트러스트 솔루션은 SSE의 핵심 보안 기능인 SWG, CASB, FWaaS, NG-DPI 등을 모두 자체 개발한 단일 솔루션으로 제공하고 있으며, 각 모듈간 유효성 체크 알고리즘을 단순화하고 최적화함으로써 복수의 보안 기능을 활성화해도 속도 저하 없이 사용할 수 있다.

마지막으로 모든 기능은 모니터랩의 Threat Intelligence 플랫폼인 AILabs를 통해 실시간으로 업데이트되어 반영돼 항시 최신 보안 정보가 적용된다.

VPN의 치명적인 취약성을 대체하는 ZTNA 솔루션, SRA

사내 또는 데이터센터에 위치한 자사의 기업 애플리케이션에 접속하기 위해서는 흔히 VPN을 사용하여 접속하게 된다. 그러나 VPN은 대부분 초기 접속시에만 1회 인증을 하고, 접속 후에는 라우팅이 가능한 모든 네트워크에 접근이 가능해져 ‘최소 접근 권한’의 보안 원칙에 어긋난다. 이뿐만 아니라 악용되었을 경우 횡적 이동(Lateral Movement, 내부 확산) 등으로 인해 피해가 걷잡을 수 없이 확산될 수 있는 근본적인 취약성이 있다.

반면, ZTNA(ZeroTrust Network Access) 솔루션인 SRA를 이용하게 되면 단순 ID, PW 및 MFA 인증뿐만 아니라 보안패치 수준이나 Anti-Virus 솔루션 설치 여부, 접속 위치 등 디바이스의 다양한 조건에 따라 인증 여부를 결정하게 된다.

인증에 성공했어도 지속적인 상태 체크를 통해 조건을 만족하지 못했을 경우 접근을 차단할 수 있다. 접속 후에는 단말기와 애플리케이션 간 1:1 터널링을 통해 오직 접근이 허용된 애플리케이션만 볼 수 있다.

이외의 시스템에는 IP를 알고 있거나, 같은 네트워크라 해도 원천적으로 접근을 할 수 없어 보다 안전한 상호 접속을 보장할 수 있다.

이러한 SRA의 특성을 통해 악성코드에 의한 보안 사고를 근본적으로 예방할 수 있다. 또한, 악성코드에 감염됐다 하더라도 그 피해가 네트워크를 통해 다른 리소스로 확산되지 않도록 범위를 최소화할 수 있다.

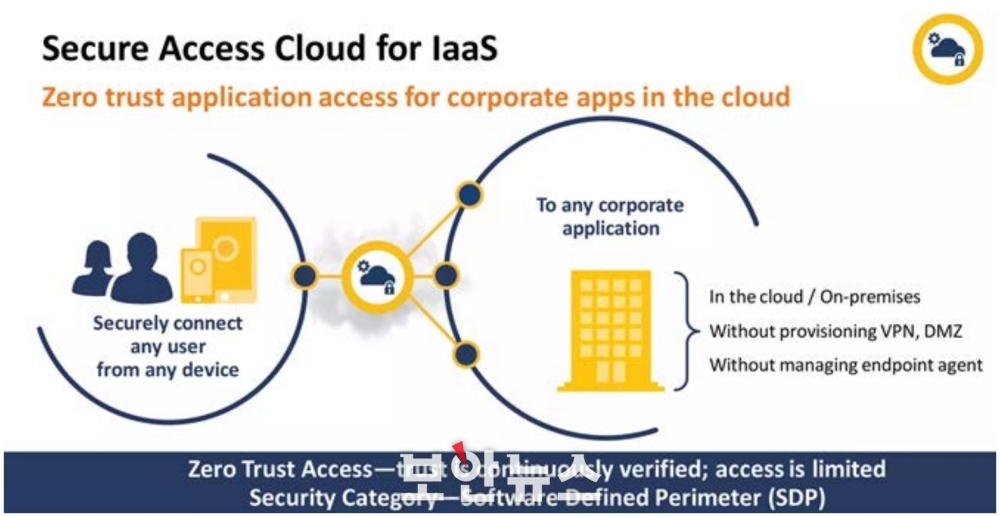

▲시만텍 SAC 연동 예제[이미지=이테크시스템]

[제로트러스트 대표 솔루션 집중분석-7]

시만텍, 클라우드 제로트러스트 보안 SAC 제품 급부상

2023년 1분기 전년 대비 40% 성장하며 보안 시장 주도

사이버 보안의 패러다임은 끊임없이 진화하고 있다. 그 누구도 그 어느 것도 믿기 어려워진 오늘날의 환경에서는 ‘제로트러스트(Zero Trust)’ 보안이 더욱 중요해지고 있다. 제로트러스트 보안은 사용자, 기기, 위치에 관계없이 모든 요소에 대한 접근을 인증 및 승인하는 보안 접근 방식이다. 기존의 접근제어 방식은 내·외부망을 구분하여 내부망에 있는 사용자나 기기의 접근을 허용하는 방식이었다. 하지만, 최근의 사이버 공격은 내부망을 넘어 외부망에서도 발생할 수 있어 제로트러스트 보안이 필수다.

세계적으로 신뢰받는 보안 기업 중 하나인 시만텍(Symantec)의 SAC(Secure Access Control) 제품은 강력한 보안 기능과 편리한 관리, 비용 효율성 등으로 제로트러스트 보안 시장을 선도하고 있다.

강력한 보안, 편리한 관리, 비용 효율성을 갖춘 시만텍 SAC

제로트러스트 보안은 ‘신뢰하지 않고 검증하라(Trust No One, Verify Everything)’라는 원칙을 기반으로 한다. 이것은 모든 사용자, 디바이스, 애플리케이션에 대한 신뢰를 기본적으로 거부하고, 모든 요청과 활동을 검증하고 승인해야 함을 의미한다.

SAC 제품은 이러한 원칙에 따라 사용자와 디바이스의 신원을 확인하고, 그들의 행동을 모니터링하여 미리 예방하거나 대응할 수 있도록 △사용자 인증 및 권한 관리 △기기 인증 및 보안 △접근제어 △실시간 위협 인텔리전스 △보안 오케스트레이션 및 자동화 등을 제공한다.

시만텍 SAC는 사용자와 디바이스의 신원을 검증하고, 최소 권한 원칙에 따라 네트워크 액세스를 제어하며, 네트워크 트래픽을 실시간으로 모니터링하고, 이상 징후를 탐지하여 보안 위협을 신속하게 대응한다. 사용자의 위치, 디바이스 유형, 보안 상태 등을 기반으로 신뢰 수준을 동적으로 조정해 보안을 강화할 수 있다. 또한, 클라우드 기반으로 제공되기 때문에 빠르고 쉽게 제로트러스트 보안을 도입할 수 있는 장점이 있다.

특히, 시만텍의 글로벌 인텔리전스 네트워크를 통해 전 세계의 위협 정보를 실시간으로 수집하고 분석한 최신 정보로 기업의 데이터와 자산을 보호할 수 있다. 이뿐만 아니라 시만텍 DLP(Data Loss Prevention)와 연동해 IaaS 및 기타 환경에 배치된 기업 애플리케이션 및 고객 정보에 대한 데이터 유출 방지도 할 수 있다.

필수 보안으로 성장 중인 제로트러스트

글로벌 시장에서는 제로트러스트 보안 솔루션에 대한 수요가 꾸준히 증가하고 있다. 금융, 헬스케어, 공공부문 및 기타 중요한 산업 분야에서 주요 기업과 기관들이 이를 채택하고 있다. 제로트러스트 보안 세계 시장 규모는 2022년 30조원, 2023년 36조원, 그리고 2031년에는 110조 원 규모에 이를 전망이며, CAGR(복합 연평균 성장률)은 15% 이상을 나타낼 것으로 예상된다.

국내 제로트러스트 보안 시장도 급성장하고 있다. 한국인터넷진흥원(KISA) 조사에 따르면, 국내 제로트러스트 보안 시장은 2023년부터 연평균 20% 이상 성장할 것으로 전망된다.

이처럼 국내외 시장에서는 제로트러스트 보안의 중요성이 계속해서 증가하고 있다. 이러한 가운데 다양한 보안 제품과 서비스를 보유한 시만텍이 클라우드 및 하이브리드 보안 환경을 위한 필수 솔루션 제공 기업으로 인정받고 있다.

[이미지=퓨쳐시스템]

[제로트러스트 대표 솔루션 집중분석-8]

네트워크 보안의 명가 퓨쳐시스템, 제로트러스트 방화벽 WeGuardia™ITUz 출시

보안의 혁신, WeGuardia™ITUz가 제로트러스트 시대를 연다

보안의 융합, WeGuardia™ITUz는 2개사 보안 제품이 Convergence된 제품

클라우드 및 비대면 근무 등 다양한 비즈니스 환경의 변화로 사용자들은 주요 자산을 위협받기 쉬운 상황이 되었다. 기존의 보안 방식은 더 이상 현실적인 대응을 제공하지 못하는 경우가 많다. 이에 따라 네트워크 보안은 기업과 정부 및 기관에 필수이며, 매우 중요해졌다. 새로운 네트워크 보안 표준이 필요한 가운데, 제로트러스트는 이러한 변화된 환경에서 새로운 네트워크 보안 패러다임을 제공하고 있다.

대한민국의 네트워크 보안 대표 기업인 퓨쳐시스템은 이를 실현하기 위해 WeGuardia™ITUz를 출시했다. 신제품 출시를 통해 더욱 안전한 네트워크 보안의 새로운 방향성을 제시하고 있다. WeGuardia™ITUz는 퓨쳐시스템의 방화벽과 MLsoft의 SDP를 융합한 제품이다.

제로트러스트 방화벽 WeGuardia™ITUz

퓨쳐시스템은 한국에서 제로트러스트 보안을 현실로 만들기 위해 WeGuardia™ITUz를 출시했다. WeGuardia™ITUz는 혁신적인 보안 접근법을 기반으로 다양한 주요 기능을 제공하여 신뢰성 있는 보안을 구축한다.

WeGuardia™ITUz는 ID 기반 액세스를 통해 사용자 신원을 중심으로 네트워크 및 애플리케이션 액세스를 효과적으로 관리하고, 무단 접근을 방지한다. 마이크로 세분화를 통해 공격 표면을 최소화하고, 사용자에게 최소 권한만 부여해 권한 남용을 방지하며 보안을 강화한다.

또한, 동적 액세스 정책을 통해 상황에 맞게 액세스를 조절하고, 애플리케이션 중심 보안 및 데이터 암호화로 데이터 유출을 방지하여, 지속적인 활동 모니터링을 통해 잠재적인 보안 위협을 조기에 탐지하고 대응할 수 있다.

퓨쳐시스템의 WeGuardia™ITUz는 한국에서 제로트러스트 보안의 미래를 열고, 국내외 기업과 기관에 현대적인 보안 솔루션을 제공하여 보안을 강화할 수 있을 것으로 기대된다.

WeGuardia™ITUz의 지속적인 업그레이드와 편의성 강조

퓨쳐시스템은 WeGuardia™ITUz를 지속적으로 개선하고 업그레이드하여 사용자 편의성을 높일 계획이다. 향후 추가 기능과 업데이트를 통해 WeGuardia™ITUz는 보안의 최신 동향을 반영하며 더욱 효과적인 보호를 제공할 계획이다. 사용자들은 이를 통해 자신들의 시스템과 데이터를 더욱 안전하게 보호할 수 있을 것으로 기대된다.

WeGuardia™ITUz는 제로트러스트 보안의 미래를 모색하며, 한국의 보안 기술 발전에 기여할 것으로 기대되고 있다.